Signal balance un incroyable scud aux polices du monde entier

Le fondateur de Signal vient de saboter, avec style, l'un des joujous high-tech favoris de la police.

On essaie de vous expliquer simplement.

Signal, la messagerie chiffrée qu'on ne présente plus

Pour nos lecteur·ices qui ne la connaîtraient pas, Signal est une application libre, open-source et gratuite permettant d'échanger des messages et des appels chiffrés de bout en bout. Autrement dit, le contenu des conversations n'est lisible que par l'expéditeur et le destinataire, qui possèdent les clés de chiffrement. Ni le Fournisseur d'Accès à Internet, ni les pays par lesquels transitent les câbles de données (ni votre voisin un peu louche) ne peuvent y accéder.

Le chiffrement n'est pas une technologie nouvelle : PGP permet par exemple de chiffrer ses mails depuis les années 90. Mais ce qui a permis la large adoption récente de Signal, c'est sa simplicité d'utilisation. Le procédé de chiffrement est invisible, et l'application aussi ergonomique que n'importe quelle messagerie. C'est donc une proposition solide pour les journalistes, activistes, ou pour n'importe quel individu souhaitant conserver un minimum de vie privée.

Et ça, cela ne plait pas à tout le monde.

Cellebrite, l'entreprise qui rentre dans vos téléphones

Cellebrite est une entreprise israélienne de renseignement numérique qui vend ses services et produits à tous les professionnels de la Sécurité. Sa spécialité ? L'extraction de données mobiles à l'aide de ses deux produits phares, déclinée sous d’innombrables formes : l'UFED ("Universal Forensic Extraction Device") et le Physical Analyser. À la base, ce ne sont que des logiciels, mais Cellebrite propose également à la vente des ordinateurs et boîtiers pré-configurés pour leur utilisation. Polices, gendarmeries, armées, agences de renseignements et grandes entreprises du monde entier utilisent ces boîtiers pour extraire les données contenues dans les téléphones des personnes suspect·es. C'est notamment le cas de la Gendarmerie et de la Police Nationale -cette dernière ayant passé commande de 500 stations de travail “Cellebrite Kiosk”, pour 4 millions d'euros. Voire plus, comme le souligne Streetpress. Les premiers exemplaires reçus avaient déjà pu être utilisés à l'encontre des gardés à vue du G7, à Biarritz.

Une capture d’écran de la page officielle du Cellebrite Kiosk sur le site de la firme.

Peu regardante sur ses clients, Cellebrite exporte ses équipements dans de nombreux pays autoritaires (ou “illibérales” si vous préférez) comme la Turquie ou la Russie. La junte birmane utilisait ce produit dans sa persécution de deux journalistes (l'entreprise semble s'être retirée du pays depuis, NDRL), et plus récemment, on apprenait d’Hareetz que le Rapid Action Battalion, une unité paramilitaire bangladaise accusée de meurtres et tortures, avait également pu acquérir cet équipement.

Une réputation sur-estimée ?

Il est difficile de départager le vrai du faux dans la communication floue de la firme israélienne et de ses clients, qui trouve un relais sans contradiction dans la presse généraliste. Quelles sont les réelles capacités de ces extracteurs de données ? Peuvent-ils vraiment accéder aux informations contenues dans un téléphone récent, verrouillé et chiffré ? C’est en tout cas ce dont l’entreprise se vante, dans un jargon volontairement flou. Cela signifierait qu’elle découvre et exploite de nombreuses failles et vulnérabilités inconnues : un travail de pointe au profit de ses clients.

Jusqu'à la semaine dernière, un fait d'arme faisait taire les potentiels doutes : en 2016, Cellebrite serait parvenu à déverrouiller l'iPhone du tireur de San Bernardino, sans l'aide d'Apple, pour le compte du FBI. Un exploit dans la cyber-sécurité ! Sauf qu'un récent article du Washington Post attribue cette prouesse à Azimuth Security, une entreprise australienne particulièrement discrète. Autrement dit, depuis cinq ans, Cellebrite surferait sur de la publicité gratuite et trompeuse.

Moxie Marlinspike, le créateur de Signal, avait déjà posté en décembre un billet de blog très critique sur Cellebrite, qui venait de communiquer avec moult détails techniques, l'ajout du support de Signal à sa suite logicielle. Cette déclaration, vite retirée, fut relayée dans la presse comme une nouvelle prouesse de Cellebrite. Or, pour Marlinspike, c’était surtout une révélation à valeur humoristique.

« C’est une situation où quelqu’un tient votre téléphone déverouillé dans les mains et pourrait simplement ouvrir l’application pour regarder les messages à l’intérieur. Leur post parlait de faire la même chose avec un programme (ce qui est tout aussi simple), mais ils ont écrit un article entier sur les “challenges” qu’ils ont surmonté, et ont conclu en écrivant que “… cela nécessita une recherche poussée dans de nombreux domaines différents pour créer de nouvelles capacités en partant de zéro.” Ça nous a déconcerté. Si ceci a demandé de la “recherche”, cela ne présage pas grand chose de leurs capacités. »

Coup fatal de la part du fondateur de Signal ?

Le 21 avril 2021, Moxie Marlinspike publie un nouveau billet de blog, racontant une "incroyable coïncidence" : en sortant se promener, un paquet tombe du camion devant lui et se révèle contenir une suite Cellebrite flambant neuve*. L'occasion rêvée pour tester ses vulnérabilités.

*Pour nos lecteur-ices les plus crédules, il est sous-entendu que Moxie Marlinspike s'est plutôt procuré cette sacoche par des moyens détournés qu'il souhaite garder secrets.

La sacoche Cellebrite, malencontreusement tombée d’un camion.

Ce qu'il faut bien comprendre, c'est que les logiciels de Cellebrite, avant même de "déverrouiller", "déchiffrer" ou "hacker" votre téléphone, ont pour fonction d'aspirer et lire leur contenu pour le présenter de façon pratique aux enquêteurs. Par définition, ils lisent donc des données inconnues, provenant de sources inconnues.

« Puisque presque tout le code de Cellebrite n’existe que pour analyser des données inconnues qui pourraient être formatées de façon inattendue pour exploiter une corruption de mémoire ou d’autres vulnérabilités, on pourrait s’attendre à ce que Cellebrite ait été extrêmement prudent. Cependant, en inspectant UFED et Physical Analyser, nous avons été surpris de découvrir que très peu de soins semblent avoir été accordés à la sécurité de leur propre logiciel. »

En clair, les équipements et logiciels Cellebrite sont extrêmement simples à pirater, comme le prouve cette démonstration vidéo réalisée pour l’occasion. Tout fichier d'apparence anodine présent sur le smartphone d'un suspect, formaté de la bonne façon, pourrait exécuter n'importe quel code lorsqu'il est scanné par l'UFED et le Physical Analyser. Pire (ou mieux, c'est selon), un tel piratage permettrait donc de saboter, ou modifier aléatoirement, tous les rapports de scans précédents et ultérieurs effectués par le logiciel. Et ce, sans détection possible.

« Cela pourrait même être effectué de façon aléatoire, et remettrait sérieusement en question l’intégrité des rapports Cellebrite. N’importe quelle application pourrait contenir un tel fichier, et en attendant que Cellebrite ne soit capable de réparer précisément toutes les vulnérabilités dans leur logiciel avec un très haut degré de confiance, la seule solution disponible pour un utilisateur de Cellebrite est de ne pas scanner d’appareils. »

L'un des principaux argument de vente de Cellebrite étant la conformité des données récoltées, permettant leur utilisation judiciaire, ces vulnérabilités énormes (et surtout leur révélation) sont une immense débâcle.

Derniers uppercuts pour la route

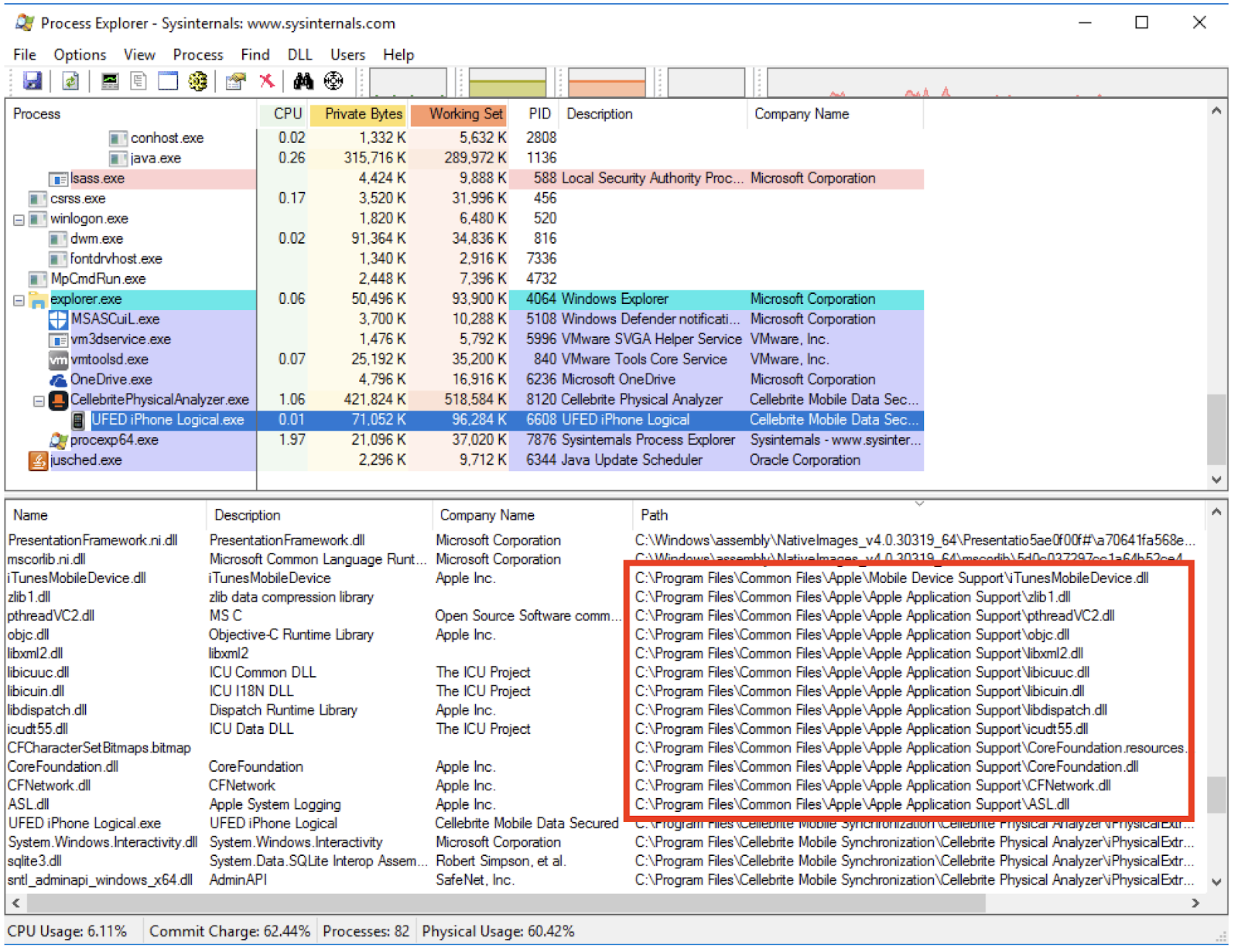

Non content d’entacher pour longtemps la réputation de Cellebrite, et d'offrir une dernière ligne de défense à de nombreuses personnes incriminées par leur téléphone, Moxie Marlinspike enchaîne : lors du fonctionnement du logiciel, il a repéré l'utilisation probablement frauduleuse de DLLs (des bibliothèques logicielles) appartenant à Apple.

« L’outil Cellebrite iOS Advanced Logical charge des DLLs Apple et utilise leurs fonctionnalités pour extraire les données d’appareils mobiles iOS. La capture d’écran ci-dessous montre que les DLLs Apple sont chargées dans le processus UFED iPhone Logical.exe... »

Une dénonciation assez savoureuse puisqu'elle ouvre la voie à un potentiel procès d'Apple contre la firme israélienne. Ce serait même une revanche pour le géant de la téléphonie, dont le marketing de Cellebrite écornait depuis cinq ans la réputation de ses iPhones supposés inviolables. Ou pas. Paradoxalement, Apple utilise lui-même les solutions Cellebrite au sein de ses Apple Store, afin de transférer les données de leurs clients vers de nouveaux modèles.

Quoi qu’il en soit, et encore plus amusant, la responsabilité légale des clients de Cellebrite (comme la Police Nationale par exemple), est également engagée puisque la détention de tels équipements rentre désormais dans le champ de la contrefaçon.

La mise à jour contre-attaque

Taquin, Marlinspinke conclut son article en indiquant que les prochaines mises à jour de Signal contiendront de jolis fichiers inutiles, disposés de façon aléatoire. Ces fichiers inutiles n'ont absolument rien à voir avec cette révélation. Promis.

« Nous avons quelques versions différentes de fichiers que nous trouvons esthétiquement plaisants, et nous les changerons lentement au fil du temps. Ces fichiers n’ont pas d’autre signification. »

Plus sérieusement, il est sous-entendu tout au long du billet que de tels fichiers saboteraient au hasard les rapports générés par les logiciels Cellebrite. Ces opérations étant indétectables, c'est désormais l'intégralité des équipements Cellebrite, et notamment le Kiosk utilisé par la police française, qui s’en voient compromis, et dont les preuves ne peuvent plus être considérées comme fiables par la Justice.

Bref, nous recommandons à nos lecteur·ices qui ne l’auraient pas encore fait d'installer Signal.

©LaMeute - Kaveh

MERCI POUR VOTRE LECTURE

La rédaction de cet article a nécessité 2 personnes et environ 4h de travail.

- Texte et Mise en page: Kaveh

- Relecture : Mes.

Aucun bénéfice n’est tiré de cet article. Vous pouvez toujours nous soutenir via notre Tipeee en cliquant sur le lien ci-dessous.